Um minerador de criptomoedas malicioso e worm DDoS que tem como alvo os sistemas Docker há meses também rouba credenciais do Amazon Web Services (AWS).

Além do mais, TeamTNT – os invasores que o empunham – também começaram a visar clusters Kubernetes e servidores Jenkins .

A ameaça original

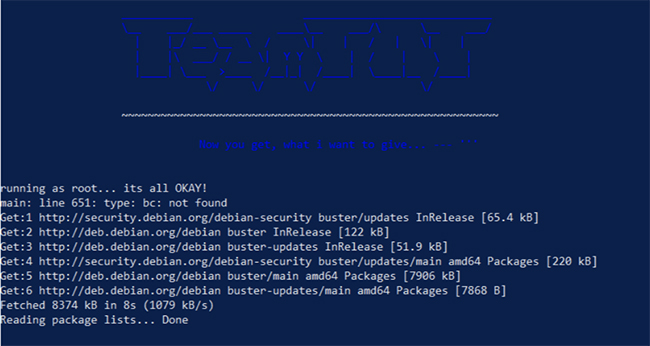

O “cartão de chamada” do TeamTNT aparece quando o worm é executado pela primeira vez na instalação de destino:

Identificado pela primeira vez por pesquisadores do MalwareHunterTeam e da Trend Micro em maio de 2020, o worm original:

- Verifique se há portas daemon do Docker abertas (ou seja, contêineres do Docker configurados incorretamente)

- Crie um contêiner Alpine Linux para hospedar o coinminer e o bot DDoS

- Pesquise e exclua outros mineradores de moedas e malware

- Configure o firewall para permitir portas que serão usadas por outros componentes, drenar outros nomes de domínio e exfiltrar informações confidenciais da máquina host

- Baixe utilitários adicionais, um limpador de log e uma ferramenta que os invasores podem usar para se conectar a outros dispositivos na rede (via SSH)

- Baixe e instale o coinminer

- Colete informações do sistema e envie para o servidor C&C

Novos recursos

A última iteração foi equipada com novos recursos, descobriram os pesquisadores da Cado Security.

O worm ainda verifica se há APIs do Docker abertas, depois ativa as imagens do Docker e se instala em um novo contêiner, mas agora também procura sistemas Kubernetes exploráveis e arquivos contendo credenciais e detalhes de configuração da AWS – apenas no caso de os sistemas comprometidos serem executados na AWS a infraestrutura.

O código para roubar esses arquivos é relativamente simples, observam os pesquisadores, e eles esperam que outros worms copiem essa nova capacidade em breve.

Mas os invasores estão usando as credenciais roubadas ou as estão vendendo? Os pesquisadores tentaram descobrir enviando chaves “canário” da AWS para os servidores do TeamTNT, mas ainda não foram usadas.

“Isso indica que o TeamTNT avalia manualmente e usa as credenciais, ou qualquer automação que eles possam ter criado não está funcionando no momento”, concluíram .

No entanto, eles incentivam as empresas a:

- Identifique os sistemas que estão armazenando arquivos de credenciais da AWS e exclua-os se não forem necessários

- Use regras de firewall para limitar qualquer acesso às APIs do Docker

- Revise o tráfego de rede para conexões com pools de mineração ou usando o protocolo de mineração Stratum

- Revise todas as conexões enviando o arquivo de credenciais da AWS por HTTP

Traduzido e adaptado de: helpnetsecurity.com