Detentores de criptomoedas em todo o Brasil estão enfrentando uma grave ameaça à segurança devido a uma campanha de malware altamente sofisticada que se espalha pelo ecossistema digital do país. Pesquisadores de segurança da TRUSTWAVE SPIDERLABS identificaram um novo e potente trojan bancário chamado Eternidade Stealer. Este software malicioso está sendo distribuído por meio de um worm inteligente e agressivo que sequestra contas do WhatsApp para se propagar.

A campanha é particularmente perigosa porque se aproveita da imensa popularidade do WhatsApp no Brasil, plataforma que serve como principal ferramenta de comunicação para milhões de cidadãos, para criar um ciclo de infecção autoperpetuante que atinge tanto contas bancárias tradicionais quanto carteiras de criptomoedas.

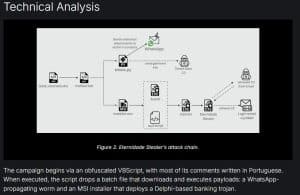

O ataque começa com uma mensagem enganosa enviada pelo WhatsApp, frequentemente disfarçada de notificação de um programa governamental, alerta de entrega ou até mesmo uma mensagem casual de um amigo. Essas mensagens utilizam engenharia social para baixar a guarda da vítima, incentivando-a a clicar em um link ou baixar um arquivo. Uma vez que o usuário interage com o conteúdo malicioso, uma reação em cadeia é desencadeada. O malware implanta um worm escrito na linguagem de programação Python, uma evolução técnica em relação às campanhas anteriores que utilizavam scripts em PowerShell. Esse worm sequestra a sessão do WhatsApp da vítima, permitindo que os atacantes assumam o controle da conta sem o conhecimento imediato do usuário.

Uma das características mais alarmantes dessa campanha é a capacidade do worm de usar filtragem inteligente na seleção de seus próximos alvos. Em vez de enviar mensagens em massa para todos os contatos da vítima, o que poderia levantar suspeitas, o malware analisa os contatos para identificar indivíduos, ignorando deliberadamente contas comerciais e grupos de bate-papo. Essa segmentação seletiva garante que as mensagens fraudulentas pareçam mais pessoais e autênticas, aumentando significativamente a probabilidade de o próximo destinatário cair na armadilha. Ao imitar o comportamento humano legítimo, o worm maximiza sua disseminação e minimiza as chances de ser sinalizado como spam por sistemas automatizados ou administradores de grupos vigilantes.

Embora o worm cuide da propagação, a principal ameaça vem do próprio trojan bancário. Uma vez que o arquivo malicioso penetra em um dispositivo, ele instala o Eternidade Stealer em segundo plano. Este trojan foi projetado para agir como um observador silencioso, escaneando o computador infectado em busca de dados financeiros específicos. Ele procura por credenciais de login e sessões ativas associadas a uma ampla gama de bancos brasileiros, aplicativos fintech e as principais corretoras de criptomoedas. O malware é programado para reconhecer as assinaturas digitais de carteiras e plataformas de negociação populares, aguardando que o usuário acesse seus fundos antes de capturar informações sensíveis, como senhas e frases-semente.

Um aspecto distintivo do Eternidade Stealer é sua infraestrutura de comando e controle robusta. Em uma manobra que os pesquisadores descrevem como notavelmente inteligente, o malware não depende de um endereço de servidor estático que possa ser facilmente identificado e bloqueado pelas autoridades. Em vez disso, ele utiliza uma conta do Gmail codificada para receber comandos via protocolo de e-mail IMAP. O malware acessa essa conta de e-mail para verificar novas instruções dos atacantes, como atualizações em seu código ou novos endereços de destino para os dados roubados.

Este método permite que o tráfego de comandos se misture perfeitamente com o tráfego de rede criptografado legítimo, tornando-o extremamente difícil de detectar por firewalls de segurança padrão. Se a conexão principal falhar, o malware possui endereços alternativos para garantir a manutenção de um vínculo persistente com seus operadores.

O direcionamento a usuários brasileiros não é coincidência. O malware inclui verificações específicas para confirmar se o sistema operacional infectado está configurado para o idioma português ou se o fuso horário está alinhado com o do Brasil. Caso essas condições não sejam atendidas, o software pode interromper sua execução, impedindo que pesquisadores de outras regiões o analisem facilmente. Esse foco localizado está em consonância com dados recentes da empresa de análise de blockchain CHAINALYSIS, que classifica o Brasil como o quinto maior país do mundo em adoção de criptomoedas em seu índice de 2025.

Como o maior mercado de criptomoedas da América Latina, o Brasil representa um terreno fértil para cibercriminosos que buscam desviar ativos digitais de uma população que está cada vez mais integrando criptomoedas em seu cotidiano financeiro.

Para os usuários que navegam nesse ambiente de alto risco, a vigilância é a principal defesa. Especialistas em segurança aconselham tratar qualquer link não solicitado enviado pelo WhatsApp com extremo ceticismo, mesmo que pareça vir de um contato conhecido. Uma tática prática de verificação é entrar em contato com o remetente por um canal de comunicação diferente, como uma ligação telefônica ou outro aplicativo de mensagens, para confirmar se ele realmente enviou o link.

Além disso, os usuários devem desconfiar de quaisquer downloads de arquivos que solicitem a instalação de algum programa de software ou que exijam privilégios administrativos. Manter os sistemas operacionais e o software antivírus totalmente atualizados também pode fornecer uma camada de proteção, já que os fornecedores de segurança trabalham para corrigir vulnerabilidades e identificar as assinaturas de novas ameaças, como o Eternidade Stealer. Se houver suspeita de infecção, é necessário agir imediatamente, incluindo o congelamento de todas as contas financeiras e a transferência de fundos de carteiras potencialmente comprometidas para armazenamento seguro offline, a fim de evitar perdas irreversíveis.