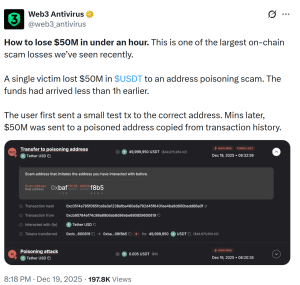

Em 2025, o espaço dos ativos digitais presenciou diversos ataques sofisticados, mas uma das perdas mais devastadoras não envolveu a exploração de códigos complexos. Em vez disso, foi um simples erro humano que permitiu a um atacante drenar quase US$ 50 milhões em USDt de um único usuário. Esse incidente, documentado no final de 2025, serve como um estudo de caso alarmante sobre os perigos do envenenamento de endereços, um golpe que explora os hábitos básicos até mesmo dos participantes mais experientes do mercado de criptomoedas. Esse incidente, documentado no final de 2025, serve como um estudo de caso alarmante sobre os perigos do envenenamento de endereços, um golpe que explora os hábitos básicos.

O envenenamento de endereços é uma forma de engenharia social que ocorre diretamente na blockchain. O atacante começa monitorando a atividade de uma carteira de alto valor. Assim que identifica uma contraparte frequente, utiliza um gerador de endereços personalizados para criar uma carteira maliciosa que compartilha os mesmos caracteres iniciais e finais do endereço legítimo. Para um observador casual — e para muitas interfaces de carteiras que truncam os endereços para facilitar a leitura — o endereço falso parece idêntico ao verdadeiro. O golpista então envia uma quantia ínfima de tokens para a vítima, garantindo que o endereço falso apareça no topo do histórico de transações da vítima. O atacante utiliza um gerador de endereços personalizados para criar uma carteira maliciosa que compartilha os mesmos caracteres iniciais e finais do endereço legítimo.

Neste caso específico de US$ 50 milhões, a vítima seguiu um protocolo de segurança comum, enviando primeiro uma pequena transação de teste para o destinatário correto. No entanto, quando chegou a hora de enviar o saldo principal, o usuário tomou um atalho que se provou fatal: copiou o endereço do destinatário de seu histórico de transações recentes, em vez da fonte original. Como o endereço comprometido havia sido inserido no histórico momentos após a transação de teste, a vítima, sem saber, copiou o endereço do golpista. Em poucos minutos, o saldo total foi transferido e o atacante imediatamente começou a lavar os fundos roubados por meio de plataformas de mistura descentralizadas como o TORNADO CASH. Como o endereço comprometido havia sido inserido no histórico momentos após a transação de teste, a vítima, sem saber, copiou o endereço do golpista.

Essa tragédia destaca uma tendência mais ampla em 2025, em que as perdas totais relacionadas a criptomoedas atingiram a impressionante marca de US$ 3,4 bilhões. Embora as invasões de carteiras pessoais como essa estejam em ascensão, a maior parte das perdas do ano foi impulsionada por grandes violações institucionais. O maior evento isolado do ano foi o ataque de US$ 1,4 bilhão à exchange BYBIT em fevereiro de 2025, atribuído ao grupo LAZARUS, ligado à Coreia do Norte. Nesse caso, os atacantes não esperaram por um erro de copiar e colar; eles comprometeram o computador de um desenvolvedor terceirizado para injetar código malicioso na interface interna da carteira da exchange. O maior evento isolado do ano foi o ataque de US$ 1,4 bilhão à exchange BYBIT em fevereiro de 2025, atribuído ao grupo LAZARUS.

A persistência desses ataques forçou uma mudança na forma como o setor pensa sobre segurança. Pesquisadores de segurança agora enfatizam que a verificação visual dos primeiros e últimos caracteres de um endereço não é mais suficiente. As melhores práticas modernas para 2026 envolvem o uso de “listas de permissão” ou “catálogos de endereços” dentro das carteiras para proteger contatos confiáveis, bem como carteiras de hardware que exigem uma revisão manual completa de cada caractere em uma tela física. Para transferências de alto valor, muitos estão adotando configurações de múltiplas assinaturas que exigem uma segunda pessoa ou dispositivo para verificar o destino, eliminando efetivamente o risco de um único ponto de falha humana. As melhores práticas modernas para 2026 envolvem o uso de listas de permissão ou catálogos de endereços dentro das carteiras para proteger contatos confiáveis.

As consequências da perda de US$ 50 milhões também lançaram luz sobre a velocidade da lavagem de dinheiro on-chain moderna. Após o roubo, o atacante converteu o USDt em Ether e fragmentou os fundos em centenas de carteiras intermediárias. Essa técnica de “descascamento” foi projetada para sobrecarregar sistemas automatizados de rastreamento e ocultar o destino final do dinheiro. Apesar da transparência do blockchain, uma vez que os fundos entram em um serviço de mistura não custodial ou em um serviço de troca instantânea sem verificação de identidade, as chances de recuperação para uma vítima individual são quase nulas. Essa técnica de descascamento foi projetada para sobrecarregar sistemas automatizados de rastreamento e ocultar o destino final do dinheiro.

O erro de copiar e colar de US$ 50 milhões serve como um lembrete de que, à medida que a tecnologia se torna mais poderosa, a responsabilidade do usuário cresce proporcionalmente. No mundo da autocustódia, não há botão “desfazer” nem linha de suporte ao cliente para solicitar o estorno de uma transação. A transição para uma economia digital exige um novo tipo de memória muscular — uma em que a velocidade é sacrificada em prol da verificação metódica, caractere por caractere, de cada movimento digital. Olhando para 2026, o mantra para o setor é claro: não confie em nada no seu histórico de transações e verifique tudo na fonte. No mundo da autocustódia, não há botão desfazer nem linha de suporte ao cliente para solicitar o estorno de uma transação.