No final de 2025, uma realidade preocupante se impôs à comunidade de criptomoedas: a maior ameaça à sua riqueza não é mais uma falha no código do blockchain, mas sim uma conversa na sua caixa de entrada. Embora o setor tenha passado anos construindo fortalezas criptográficas, os atacantes mudaram o foco para a mente humana.

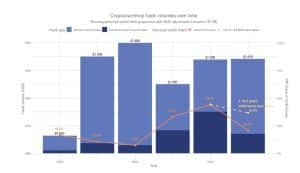

De acordo com dados da CHAINALYSIS, o roubo de criptomoedas ultrapassou US$ 3,4 bilhões este ano, com uma parcela significativa dessas perdas decorrente de engenharia social — uma tática em que os hackers “não invadem, são convidados a entrar”. Do ataque recorde à BYBIT em fevereiro à ascensão dos deepfakes impulsionados por IA, o cenário de segurança de 2025-2026 é definido pela manipulação psicológica e pela exploração de hábitos humanos. De acordo com dados da CHAINALYSIS, o roubo de criptomoedas ultrapassou US$ 3,4 bilhões este ano, impulsionado por táticas de manipulação psicológica.

A engenharia social se baseia na criação de um senso de urgência, medo ou ganância para burlar o pensamento crítico do usuário. Em 2025, os atacantes foram além de e-mails genéricos e passaram a usar campanhas de “spear-phishing” altamente personalizadas. O Diretor de Segurança da KRAKEN, Nick Percoco, enfatiza que a segurança não se trata mais de construir muros mais altos, mas sim de treinar os usuários para reconhecerem quando estão sendo manipulados.

Uma tática comum envolve a injeção de payloads maliciosos — como JavaScript — após ganhar a confiança dos usuários por meio de interações sociais, permitindo que hackers modifiquem detalhes de transações em tempo real. O Diretor de Segurança da KRAKEN enfatiza que a segurança agora depende de treinar os usuários para reconhecerem quando estão sendo manipulados.

Para combater esses ataques cada vez mais automatizados e convincentes, especialistas em segurança defendem uma mudança para a “prevenção proativa” em 2026. Isso envolve reduzir os pontos de confiança humana e implementar a “prova de identidade” para comunicações críticas.

Prova de Identidade: Ao usar verificação criptográfica e biométrica, os usuários podem garantir que estão conversando com uma pessoa real e não com um deepfake gerado por IA. Ferramentas como WORLD ID ou chaves de hardware vinculadas biometricamente estão se tornando essenciais para verificar identidades em canais independentes. Ferramentas como WORLD ID ou chaves de hardware vinculadas biometricamente estão se tornando essenciais para verificar identidades e evitar deepfakes.

Infraestrutura Isolada: Para desenvolvedores e organizações, o “isolamento” ou segmentação da infraestrutura é vital. Isso significa isolar ambientes de compilação e fixar versões de dependências para evitar que uma pequena falha de segurança derrube toda a estrutura digital — um conceito que a Percoco compara a uma “torre de Jenga digital”. Para organizações, o isolamento da infraestrutura é vital para evitar que uma pequena falha de segurança comprometa toda a estrutura digital.

Autenticação com suporte de hardware: Confiar na autenticação de dois fatores via SMS não é mais suficiente. Em 2026, o padrão ouro são os tokens de hardware (como os YUBIKEYS) que usam protocolos FIDO2 para fornecer segurança resistente a phishing. Em 2026, o padrão ouro são os tokens de hardware, como os YUBIKEYS, que oferecem segurança resistente a phishing.

O cenário de ameaças também se estendeu ao mundo físico e ao domínio da IA generativa. Os “ataques de chave inglesa” — coerção física para acessar criptomoedas — atingiram um novo pico em 2025, com o banco de dados da Jameson Lopp registrando 65 casos, quase o dobro do recorde anterior de 2021. Enquanto isso, deepfakes de IA estão sendo usados em golpes de “abate de porcos”, nos quais os atacantes passam semanas ou meses manipulando emocionalmente as vítimas por meio de falsos relacionamentos românticos ou profissionais antes de convencê-las a transferir suas economias. Os ataques de chave inglesa atingiram um novo pico em 2025, com 65 casos registrados pelo banco de dados.

Para se defender dessas diversas ameaças, especialistas sugerem tornar-se um “alvo difícil”. Isso inclui usar ferramentas de limpeza de dados para remover seu endereço residencial de registros públicos, evitar exibir “estilos de vida extravagantes” online e investir em defesas físicas para sua casa. No âmbito digital, você deve tratar cada link ou arquivo não solicitado com “ceticismo radical”, pois nenhum serviço legítimo jamais pedirá sua frase mnemônica ou credenciais de login. Especialistas sugerem tratar cada link ou arquivo não solicitado com ceticismo radical para evitar o comprometimento de credenciais.

Independentemente de quanto a tecnologia evolua, a defesa mais eficaz continua sendo um conjunto de hábitos disciplinados. Especialistas em segurança de empresas como HALBORN e SLOWMIST recomendam a abordagem tradicional: usar uma carteira de hardware dedicada para armazenamento offline, nunca assinar uma transação sem verificar os dados na tela física do seu dispositivo e manter uma separação rigorosa entre suas carteiras de uso diário e suas economias de longo prazo. No mercado de alta volatilidade de 2026, os vencedores serão aqueles que valorizarem a verificação metódica em vez do impulso da ganância ou do medo. A defesa mais eficaz continua sendo a verificação metódica de transações na tela física do dispositivo de hardware.