Uma nova e altamente sofisticada campanha de phishing está se espalhando pela plataforma X, visando especificamente usuários de alto valor, jornalistas e personalidades estabelecidas na comunidade de criptomoedas. Este não é um golpe digital convencional; representa uma escalada significativa nas táticas, alavancando engenharia social combinada com explorações da infraestrutura da plataforma para obter o controle total da conta, contornando habilmente medidas de segurança estabelecidas, como a autenticação de dois fatores. Essa sofisticação técnica torna o ataque praticamente indetectável por muitos protocolos de segurança padrão.

A natureza alarmante deste ataque, confirmada por especialistas em segurança e pesquisadores de empresas como a MetaMask, reside em sua capacidade de explorar uma falha fundamental na maneira como o X lida com links externos e autorização de aplicativos. Ele não depende de usuários serem enganados por uma página de login falsa, projetada para roubar senhas. Em vez disso, o processo começa sutilmente: o alvo recebe uma mensagem direta do X que parece vir de uma fonte legítima e altamente confiável, como um representante de uma grande empresa de capital de risco. Essa abordagem baseada em persona baixa imediatamente a guarda da vítima.

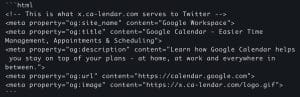

O elemento enganoso depende da manipulação de metadados. A mensagem contém um link que, ao ser visualizado, parece ser um redirecionamento oficial e inofensivo para um domínio amplamente confiável, como o Google Agenda. No entanto, o verdadeiro link subjacente direciona o usuário para um domínio malicioso. Os invasores criaram cuidadosamente esse site fraudulento para incorporar os metadados do serviço legítimo, fazendo com que a interface do X exiba o reconhecível e confiável “calendar.google.com” no cartão de visualização. Essa ilusão visual é crucial; o cérebro do usuário registra o destino familiar e seguro, tornando-o muito mais propenso a clicar, apesar da URL subjacente ser totalmente diferente.

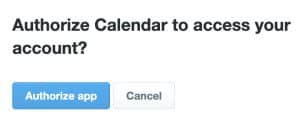

Assim que a vítima clica no link mascarado, ela não é levada para uma página de senha falsa, mas sim redirecionada corretamente para um endpoint de autorização OAuth autêntico do X. É aqui que o ataque avança para a camada de aplicação. O usuário recebe uma solicitação para autorizar um aplicativo chamado “Calendário”. No entanto, uma inspeção cuidadosa revela que o nome do aplicativo contém caracteres sutilmente manipulados, especificamente letras cirílicas que são visualmente idênticas às letras “a” e “e” do alfabeto inglês. Essa simples substituição cria uma entidade de aplicativo malicioso separada que parece indistinguível de um serviço legítimo. O usuário, confiando na visualização inicial do link do Google Agenda e vendo o nome familiar, prossegue para a etapa de autorização.

É nesse ponto que um usuário cuidadoso ainda pode salvar sua conta, examinando as permissões. O aplicativo malicioso “Agenda” solicita uma lista abrangente de recursos de controle de conta: a capacidade de seguir e deixar de seguir contas, atualizar as configurações de perfil, criar e excluir postagens e interagir com o conteúdo de outros usuários. Essas permissões são totalmente desnecessárias para um serviço de calendário simples. Conceder essa extensa lista de permissões fornece ao invasor controle absoluto e persistente sobre a conta, ignorando completamente qualquer configuração ativa de autenticação de dois fatores e permitindo uma aquisição remota completa.

Esse tipo de vulnerabilidade é particularmente perigoso para o ecossistema de criptomoedas, pois uma conta verificada comprometida oferece amplificação imediata e de alto valor para fraudes. Um invasor que obtém o controle da página de uma personalidade criptográfica de alto perfil pode publicar instantaneamente links maliciosos para lançamentos falsos de tokens ou golpes de esvaziamento de carteira para centenas de milhares de seguidores, aproveitando a credibilidade arduamente conquistada pela vítima para causar danos financeiros em massa. A falha de segurança operacional observada por um analista – em que os invasores, após a autorização bem-sucedida, redirecionam a vítima para o site original do Calendly em vez do Google Agenda – é uma pequena inconsistência que pode, felizmente, alertar os usuários mais vigilantes.

O problema central por trás dessa ameaça persistente é a falha da própria plataforma em verificar adequadamente os aplicativos e validar domínios. Como os desenvolvedores apontaram, há uma grave falta de reforço da segurança na infraestrutura da plataforma. Os aplicativos devem passar por uma verificação rigorosa antes de serem listados, e o sistema deve bloquear ativamente domínios semelhantes e impedir a exploração de metadados para falsificar marcas legítimas. A tela de consentimento para autorização de aplicativos deve ser aprimorada para exibir claramente a identidade verificada do editor real, fornecendo aos usuários as informações necessárias para realizar sua própria diligência. Até que a plataforma tome medidas definitivas para corrigir essas fragilidades estruturais, o ônus da defesa recai inteiramente sobre o usuário.